Bảo vệ hệ điều hành

MỤC LỤC

Bảo vệ vật lý

• Thiết lập giới hạn hệ thống file (mặc định không có). Bạn có thể điều khiển giới hạn tài nguyên cho mỗi ng−ời dùng, sử dụng PAM module và /etc/pam.d/ limits.conf. Ví dụ, giới hạn cho nhóm ng−ời dùng nh− sau:. Giải thích: Cấm không đ−ợc tạo các file core, giới hạn số tiến trình là 50, và giới hạn không gian bộ nhớ cho mỗi ng−ời dùng là 5M. • Các file /var/log/wtmp và /var/run/utmp chứa các bản ghi đăng nhập của tất cả ng−ời dùng trên hệ thống. Phải duy trì tính toàn vẹn của chúng bởi chúng có thể được sử dụng để xác định khi nào và từ đâu một người dùng đã. vào hệ thống của bạn. điều hành bình th−ờng). Khi chế độ truy nhập theo số hiệu (ID) người dùng được thiết lập trong nhóm quyền owner và file đó là file có thể thực thi thì tiến trình mà sẽ chạy nó thì đ−ợc gán quyền truy nhập tới các nguồn tài nguyên hệ thống dựa trên ng−ời dùng mà sở hữu file đó.

An toàn mạng

Một tấn công từ chối dịch vụ (denial of service - DoS) là một nơi mà kẻ tấn công cố gắng tạo nên một vài nguồn tài nguyên quá bận để trả lời các yêu cầu hợp lệ, hoặc để từ chối các người dùng hợp pháp truy nhập tới máy của bạn. Có nhiều ch−ơng trình getty khả dụng trên hệ thống Linux: mgetty (smart modem getty) đ−ợc thiết kế để khởi tạo modem, vboxgetty (isdn voice box getty) sử dụng cho hệ thống isdn, agetty (ch−ơng trình trong bản Debian, có thể sử dụng cho console ảo, terminal, và modem), mingetty (trình getty tối thiểu đ−ợc thiết kế.

Tài khoản, quản lý tài khoản và xác thực ng−ời dùng trên hệ thống

Trên quan điểm bảo mật hệ thống, hai tệp tin /etc/passwd và /etc/group là hai file quan trọng bậc nhất; Nếu ta có thể thay đổi nội dung của file này, thì ta có thể thay đổi mật khẩu của bất kỳ người dùng nào, hoặc có thể tạo một tài khoản siêu người với các đặc quyền siêu người dùng. Trong file cấu hình cho login, chúng ta thấy module ‘required’ là pam_unix.so (module xác thực chính), module requisite là pam_securetty.so (kiểm tra để đảm bảo rằng người dùng đăng nhập trên một console bảo mật), và một modules ‘optional’ là pam_lastlogin.so (module thu l−ợm thông tin đăng nhập cuối cùng của ng−ời dùng gần nhất).

Giới thiệu và đánh giá

1.5-Mức 3: Các dịch vụ phân tán an toàn và những nền tảng phát triển Môi tr−ờng điều hành nhân Solaris kết hợp chặt chẽ với họ dịch vụ phân tán ONC+TM đ−ợc cấu hình một cách tuỳ ý để chạy với các tính năng an toàn bổ sung cho phép. Mặc dầu nó chỉ là một phần của giải pháp, giao diện PAM đ−ợc nói đến trong phần có tiêu đề "Các dịch vụ xác thực, bí mật và toàn vẹn" giúp cho phép có thể ra dấu khởi đầu riêng nhờ khả năng tích hợp nhiều cơ chế xác thực của nó.

Ch−ơng II -Quản lý hệ thống an toàn

Phần này mô tả cách làm thế nào để bảo vệ hệ thống của bạn chống lại truy nhập trái phép, chẳng hạn làm thế nào để ngăn chặn một kẻ đột nhập đăng nhập vào hệ thống của bạn, làm thế nào để lưu giữ các file mật khẩu, và làm thế nào để ngăn chặn superuser trái phép truy nhập tới các file và các ch−ơng trình hệ thống nhạy cảm. Bạn sử dụng những số này trong các tập ba số để đặt các quyền cho người sở hữu, nhóm và những người khác (theo thứ tự). Ví dụ, giá trị 644 đặt các quyền đọc/ghi cho người. Bảng 3-5 Đặt các quyền file theo kiểu trực tiếp Giá trị octal Tập các quyền file Mô tả các quyền. 3 -wx Quyền ghi và thực thi. 5 r-x Quyền đọc và thực thi. 7 rwx Quyền đọc, ghi và thực thi. Bạn có thể đặt các quyền đặc biệt trên một file theo kiểu trực tiếp và ký hiệu. Theo kiểu trực tiếp, bạn đặt các quyền đặc biệt bằng cách bổ sung giá trị octal mới vào bên trái bộ ba quyền. Bảng 3-6 liệt kê các giá trị octal để đặt các quyền đặc biệt trên file. Bảng 3-6 Đặt các quyền đặc biệt theo kiểu trực tiếp. Giá trị octal Tập các quyền đặc biệt. Bảng 3-7 liệt kê các ký hiệu để đặt các quyền file theo kiểu ký hiệu. Các ký hiệu có thể đặc tả các quyền đ−ợc đặt hay thay đổi, thao tác đ−ợc thực hiện, hoặc các quyền. đ−ợc gán hay thay đổi. Bảng 3-7 Đặt các quyền file theo kiểu ký hiệu Ký hiệu Chức năng Mô tả. l Permission Khoá bắt buộc, setuid bit là on, group execution bit là off. s Permission setuid hoặc setgid bit là on. S Permission suid bit là on, user execution bit là off. t Permission Sticky bit là on, execution bit của others là on T Permission Sticky bit là on, execution bit của others là off. Các chỉ định Who Operator Permission ở cột chức năng mô tả các ký hiệu thay đổi quyền trên file hoặc th− mục. Who Đặc tả các quyền của ai đ−ợc thay đổi. Operation Đặc tả thao tác thực hiện. Permissions Đặc tả các quyền nào đ−ợc thay đổi. Nếu bạn không phải là file owner hay th− mục, thì trở thành superuser. Chỉ người sở hữu hiện thời hay superuser mới có thể dùng lệnh chmod thay đổi các quyền file trên file hay th− mục. Dùng lệnh chmod thay đổi quyền theo kiểu trực tiếp. nnn Đặc tả các giá trị octal biểu diễn các quyền của file owner, file group, và others theo thứ tự. Xem bảng 3-5 để có danh sách các giá trị octal có hiệu lùc. filename Đặc tả file hay th− mục. Ghi chú - Nếu bạn dùng lệnh chmod thay đổi các quyền của nhóm sở hữu file trên một file bởi các ACL entry, thì cả các quyền của nhóm sở hữu file và ẩn trong ACL. đều đ−ợc biến đổi thành các quyền mới. Suy ra rằng các quyền ẩn trong ACL mới có thể thay đổi các quyền có hiệu lực đối với những người dùng và nhóm bổ sung có các ACL entry trên file. Dùng lệnh getfacl để chắc chắn các quyền thích hợp đ−ợc. đặt cho tất cả ACL entry. Xác nhận các quyền của file đã thay đổi. Ví dụ - Thay đổi quyền theo kiểu trực tiếp. đọc/thực thi). Nếu các mật khẩu đ−ợc yêu cầu khác nhau và ng−ời dùng luôn phải chạy keylogin, thì trình keylogin có thể đ−ợc bao hàm trong file cấu hình môi tr−ờng của ng−ời dùng, chẳng hạn ~/.login, ~/.cshrc, hoặc ~/.profile, sao cho nó tự động chạy mỗi khi ng−ời dùng đăng nhập.

Bạn không chỉ có thể tập trung các thành phần ASET trên server mà các client có hoặc không có đặc quyền superuser đ−ợc truy nhập, mà bạn còn có thể thiết lập một th− mục trung tâm trên server để thu thập tất cả các báo cáo do các tác vụ chạy trên các client khác sinh ra.

Tài liệu sử dụng

Điều này không cần một lỗi nếu quả thực nhiều lịch trình đ−ợc yêu cầu, chỉ cần một lời cảnh báo mà thông th−ờng điều này là không cần thiết vì. Kiểm chứng thông qua giao diện lệnh crontab(1) mà lịch trình đúng đang tác động.

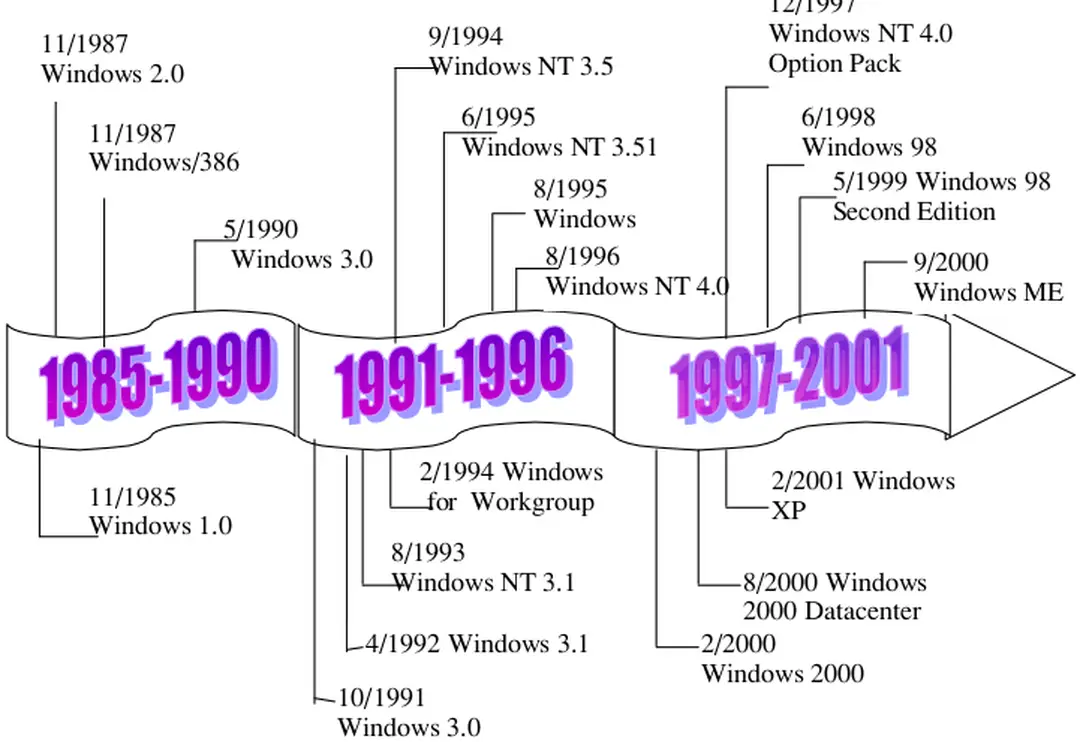

AN NINH CủA CáC hệ điều hành họ Microsoft Windows

- Khái quát về an toàn, an ninh mạng làm việc trong môi tr−ờng Windows 1 Trong môi tr−ờng Windows 9x

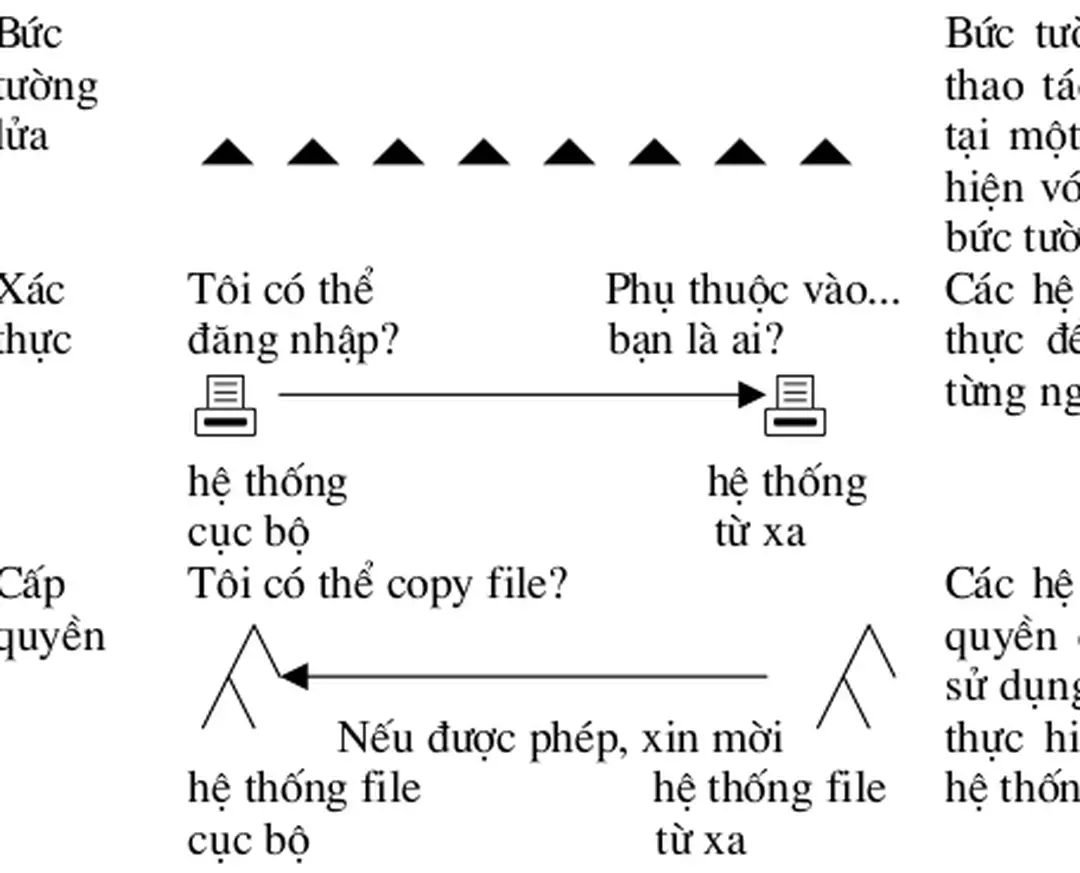

Hệ con bảo mật cung cấp một hệ thống đơn lẻ thông qua đó mọi truy cập đến các đối t−ợng, kể cả các tập tin trên đĩa, các tiến trình trong bộ nhớ, hoặc các cổng ra các thiết bị bên ngoài đều được kiểm tra để không có ứng dụng hay người sử dụng nào có thể truy cập mà không có quyền hạn đúng đắn. Giống nh− khi chìa hộ chiếu vào sân bay hay xuất trình thẻ vào cơ quan, chúng ta phải khai báo tên, mật khẩu, tên vùng hay máy mà mình muốn vào để tiến trình đăng nhập (logon) xác nhận chúng ta đúng là người của vùng với các quyền hạn nhất định về tài nguyên, hệ thống và cho phép nhập vùng.

Phân quyền đối với thư mục, tệp

Điều đó có nghĩa rằng trên một phân hoạch FAT, các HĐH không hỗ trợ các tính năng bảo mật đến mức tệp; nếu muốn thiết đặt để không thể truy cập đ−ợc một tệp nào đó, ta phải khởi tạo th− mục, thiết đặt trạng thái không chia sẻ (không dùng chung) cho th− mục đó và đặt tệp nói trên trong th− mục đó. Ngoài ra, với Windows NT chúng ta có thể thiết đặt permission chia sẻ (shared permission) cho các tài khoản người sử dụng (và các tài khoản nhóm) để điều khiển những ng−ời sử dụng có thể thực hiện đ−ợc điều gì với nội dung của th− mục đ−ợc chia sẻ.